Les objets connectés sont un prolongement de l’internet actuel, présentent un potentiel important de services nouveaux, mais accroissent aussi les risques en matière de sécurité. C’est ce qu’ont rappelé mardi 12 juin, lors d’une conférence Mardis des Ingénieurs et Scientifiques, Jocelyn Bouilhol, en charge du dossier objets connectés à l’Espace Numérique entreprise et Benjamin Sueur, en charge des questions de sécurité informatique au ministère de l’Intérieur.

Le nombre d’objets connectés croit à une vitesse impressionnante. Dotés de capteurs, ces objets peuvent transmettre des données de toutes sortes : images, sons, température, informations chimiques, via internet ou via des réseaux dédiés comme le réseau SigFox.

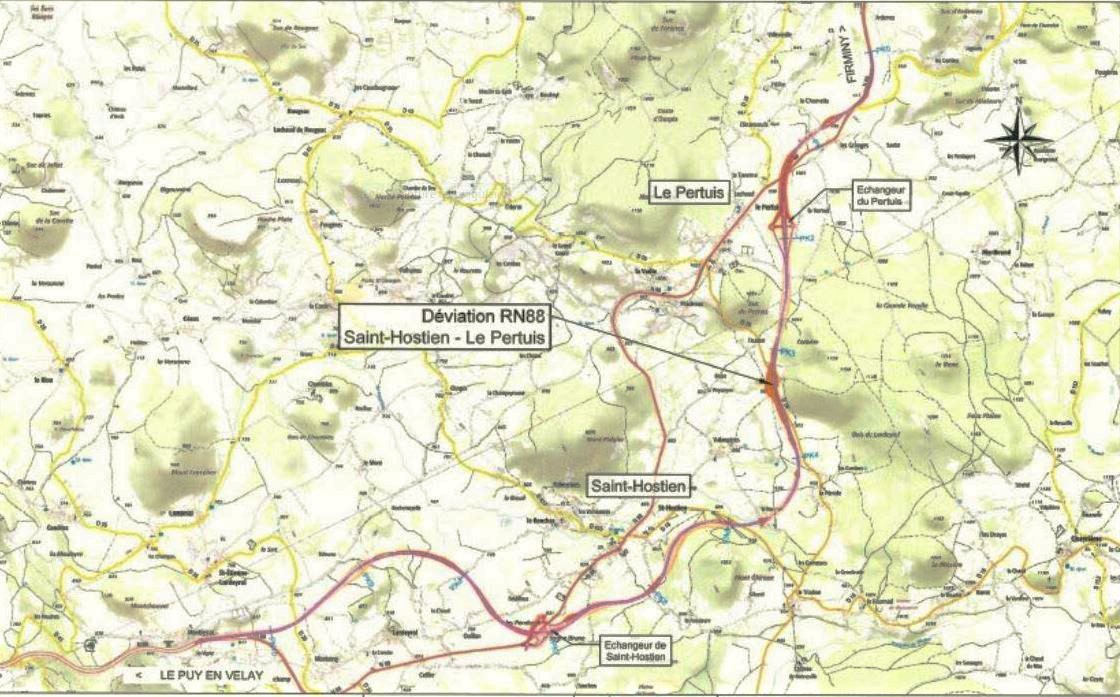

Ces objets permettront de démultiplier les usages, dans les domaines de l’environnement, de l’habitat, du transport, de la sécurité, de la gestion des réseaux. Ils ajouteront des couches supplémentaires aux réseaux actuels d’information, pour gérer avec davantage de rigueur d’innombrables fonctions.

Les applications sont intéressantes dans le domaine de la santé, pour mieux suivre à distance des paramètres médicaux d’un malade. Les appareils qui surveillent de nombreux paramètres chez l’individu en bonne santé sont de plus en plus nombreux. Gadgets ? Non, ils peuvent être utiles au sportif, mais aussi intéresser les assurances qui promettront une baisse de tarif si vous courez régulièrement, mais peut être des primes plus élevées si les données transmises vous montrent plus sédentaire !

La face des objets positive et visible des objets connectés a son revers plus inquiétant. Pour Benjamin Sueur, trois types de « pirates » sévissent sur internet aujourd’hui et nous pouvons tout à fait étendre ces menaces à ces objets nouvellement connectés

Des rançongiciels…

Certains cybercriminels cherchent à soustraire des données, pour éventuellement demander des rançons. Ils peuvent chercher à faire réaliser des transactions faibles sur un compte, ou monter une arnaque importante. Les rançonneurs s’empareront de vos données et vous les rendront, éventuellement, contre rançons.

Détourner des sites et des réseaux pour propager des idées ou terroriser

Certains hackers cherchent à détourner des sites, des contenus à imposer leurs propres contenus avec comme objet la déstabilisation, la diffusion d’informations, le terrorisme. Ces cybers criminels sont capables potentiellement de se rendre maitres de divers systèmes d’une ville, de la gestion des feux rouges à la gestion des réseaux électriques ou des stations d’alimentation en eau. C’est ce que montre le jeu vidéo WatchDog.

Cyberespionnage

Le hacker peut enfin être un cyber espion, à la recherche d’informations industrielles ou économiques. Le point d’entrée peut être le mail de collaborateurs des pages de ces derniers sur les réseaux, sociaux.

. L’étude des pages des salariés d’une entreprise permet de nouer des liens avec certains d’entre eux, de connaitre l’organigramme d’une société. On peut intercepter des courriers confidentiels, pénétrer des grands groupes via les systèmes moins protégés de fournisseurs, de sous traitants, vie des adresses mail. Il est possible de participer à des téléconférences. Des documents confidentiels lourds transmis par des serveurs d’accès publics, gratuits, peut être interceptés ! C’est ainsi que Benjamin Sueur a montré à des entreprises qu’elles avaient imprudemment transmis des dessins secrets qui auraient pu être détournés

Les conseils

Pour se mettre à l’abri et réduire les risques, il faut se rappeler que nous confions à de nombreux opérateurs, moteurs de recherche, réseaux sociaux, fournisseurs d’accès, d’innombrables données sur notre santé nos habitudes. Souvent des entreprises préfèrent réaliser quelques milliers d’euros d’économies sans mesurer l’ampleur des risques.

Il faut adopter quelques règles d’hygiène. Investir dans la sécurité, refuser les fausses économies. Il faut éviter de confier à des opérateurs trop de données, quitte à bénéficier de services gratuits moins nombreux ou à privilégier les services que nous payons.

Il est important de cloisonner nos systèmes d’informations, de séparer usages privés et usages professionnels, en n’utilisant pas les mêmes équipements. Il ne faut pas utiliser un ordinateur professionnel pour des usagers privés et réciproquement Il ne faut pas entreposer des données sur des serveurs non sécurstés. Les clefs USB doivent être utilisées avec précaution. La transmission de fichiers lourds, par des prestataires gratuits, peut entrainer que ces derniers deviennent propriétaires des données déposées sur leur machines. Il faut évidemment s’informer en consultant régulièrement le site de l’Agence Nationale de Sécurité des Services Informatiques.

Le site de l’ANSSI: http://www.ssi.gouv.fr/uploads/IMG/pdf/guide_hygiene_informatique_anssi.pdf

Le livre blanc de l’Espace Numérique Entreprises :http://www.ene.fr/anticiper/guide-objets-connectes.html